Ciao @Morris grazie, punto 3. fatto.

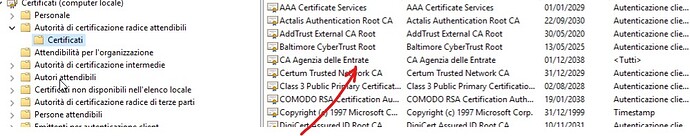

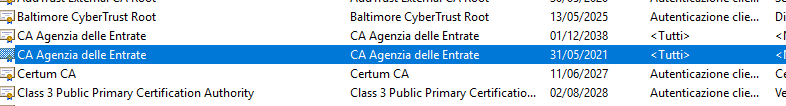

il certificato CAEntrate_prod.der (scadenza 2038) è nelle autorità attendibili, ma niente sempre 403

Ciao, può darsi che sia solo un mio caso, ma dal sito dell’AE l’ultima fattura che vedo è stata ricevuta ieri alle 10:00. Da allora nulla. A voi risulta che abbiate fatture da ricevere sul sito ?

Ciao, secondo me hanno comunicato male perchè in realtà loro hanno già cambiato il certificato con cui loro fanno la chiamata ai nostri server, e quindi, essendo questo certificato uno (non è che possono usarne due…) noi dovevamo aggiungere la nuova CA entro il giorno 19. Noi facciamo la validazione del certificato client usando la loro CA e stiamo usando entrambe le CA. Ma dal 19 verso sera loro stanno spedendo (almeno a noi) solo col nuovo certificato che è emesse dalla nuova CA, quindi se tu hai solo la vecchia CA è “normale” che ti vada in errore.

Sono i nostri certificati client e server che possono essere usati fino alla scadenza del 31/5, perchè quella è la data di scadenza della vecchia CA.

Mi auto-correggo parzialmente. A quanto pare è il server che propone un elenco di possibili CA al client quando è richiesta l’autenticazione del client.

Con il comando

openssl s_client -connect nomedelserver:443

il nostro server risponde (tra le altre cose)

---

Acceptable client certificate CA names

/C=IT/O=Agenzia delle Entrate/CN=CA Agenzia delle Entrate

/C=IT/O=Agenzia delle Entrate/OU=Servizi Telematici/CN=CA Agenzia delle Entrate

perchè appunto lo abbiamo configurato con entrambe le CA.

Quindi da quel che leggo, cosa che onestamente fino ad ora non sapevo, il client (SDI in questo caso) può in effetti scegliere A POSTERIORI (cioè dopo la connessione) se mandare un certificato di una o dell’altra.

Per chi ha problemi conviene controllare col comando sopra cosa dà il proprio server…

CONNECTED(000001A4)

depth=0 C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = miohost

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = miohost

verify error:num=21:unable to verify the first certificate

verify return:1

depth=0 C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = miohost

verify return:1

Certificate chain

0 s:C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = miohost

i:C = IT, O = Agenzia delle Entrate, CN = CA Agenzia delle Entrate

Server certificate

-----BEGIN CERTIFICATE-----

ecc ecc

-----END CERTIFICATE-----

subject=C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = miohost

issuer=C = IT, O = Agenzia delle Entrate, CN = CA Agenzia delle Entrate

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: RSA

Server Temp Key: X25519, 253 bits

SSL handshake has read 1813 bytes and written 412 bytes

Verification error: unable to verify the first certificate

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES256-GCM-SHA384

Session-ID: valore

Session-ID-ctx:

Master-Key: valore

PSK identity: None

PSK identity hint: None

SRP username: None

Start Time: 1621519889

Timeout : 7200 (sec)

Verify return code: 21 (unable to verify the first certificate)

Extended master secret: yes

openssl s_client -connect nomedelserver:443

CONNECTED(00000150)

depth=0 C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = SDI-XXX

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 C = IT, O = Agenzia delle Entrate, OU = Fatturazione Elettronica, OU = Server, CN = SDI-XXX

verify error:num=21:unable to verify the first certificate

verify return:1

---

Certificate chain

0 s:/C=IT/O=Agenzia delle Entrate/OU=Fatturazione Elettronica/OU=Server/CN=SDI-XXX

i:/C=IT/O=Agenzia delle Entrate/CN=CA Agenzia delle Entrate

---

Server certificate

-----BEGIN CERTIFICATE-----

XXX

-----END CERTIFICATE-----

subject=/C=IT/O=Agenzia delle Entrate/OU=Fatturazione Elettronica/OU=Server/CN=SDI-XXX

issuer=/C=IT/O=Agenzia delle Entrate/CN=CA Agenzia delle Entrate

---

No client certificate CA names sent

---

SSL handshake has read 1531 bytes and written 650 bytes

---

New, TLSv1/SSLv3, Cipher is AES128-SHA

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : AES128-SHA

Session-ID: XXX

Session-ID-ctx:

Master-Key: XXX

Key-Arg : None

PSK identity: None

PSK identity hint: None

SRP username: None

Start Time: 1621521155

Timeout : 300 (sec)

Verify return code: 21 (unable to verify the first certificate)

---

read:errno=10054senza fare altre manovre,

dopo decine di notifiche nella giornata di oggi finite con 403

ho appena ricevuto una notifica di scarto!!!

Questo mi fa pensare che non è configurata la validazione lato server del certificato del client… o che perlomeno non è specificato un elenco di CA possibili.

Salve Michele, ha verificato se l’errore nel log di IIS è il 403.17?

In questo caso trova la soluzione reinstallando il certificato su IIS tramite console e comando netsh impostando

verifyclientcertrevocation= Disable (se hai il certificato scaduto)

clientcertnegotiation=Enable

Io dopo aver installato i nuovi certificati (Da gestore Certificati) ricevevo ancora errori 403.17 dopo averlo reinstallato con netsh non ho più avuto scarti…

gli errori sono alternati 403 7 e 403 16

il 403.7 lo risolvi col mio post

netsh http show sslcert

ti restituisce l’elenco dei certificati installati

copiati il risultato prendi ID applicazione e Hash certificato del certificato installato sul tuo WebService

Disinstalla il certificato col comando

netsh http delete sslcert ipport=tuoip:porta

e installa il certificato col comando

netsh http add sslcert ipport=tuoip:porta certhash=hash_del_certificato_che_hai_cancellato appid={id_certificato_che_hai_cancellato} certstorename=My verifyclientcertrevocation=disable

Per l’errore 403.16 io lo ricevevo quando non avevo il certificato caentrate.der installato nell’autorità di certificazione attendibili ( deve essere installato sia in Account dell’utente che in Account del Computer)…

Questo può fare la differenza. IIS infatti utilizza un account amministrativo o comunque diverso da quello dell’utente loggato. Io ho specificato di installarlo ignorantemente in entrambi infatti.

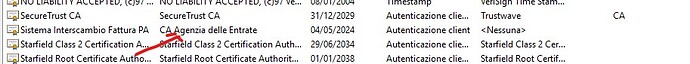

come si vede dai miei screen il caentrate.der è installato correttamente provo a rimnuoverlo e reimportarlo grazie

Salve Michele, io non ho installato il SistemaInterscambioFatturaPA.cer tra i certificati delle autorità di certificazione radice attendibile… Nello screen che hai messo non si capisce se lo hai messo li… in caso prova a rimuoverlo…

P.S.: io ho anche mantenuto il vecchio caentrate…

beh avendolo inserito nei morecer quando importo il pfx mi importa automaticamente anche quelli

Buongiorno,

da ieri noi non stiamo più ricevendo nulla da SDI. Dopo il cambio certificato sembrava tutto ok e ricevevamo parecchio, dopo di che è morto tutto.

Qualcuno nello stesso problema?

Da SDI dicono che sia tutto ok, ma come ogni volta che ci sono problemi…