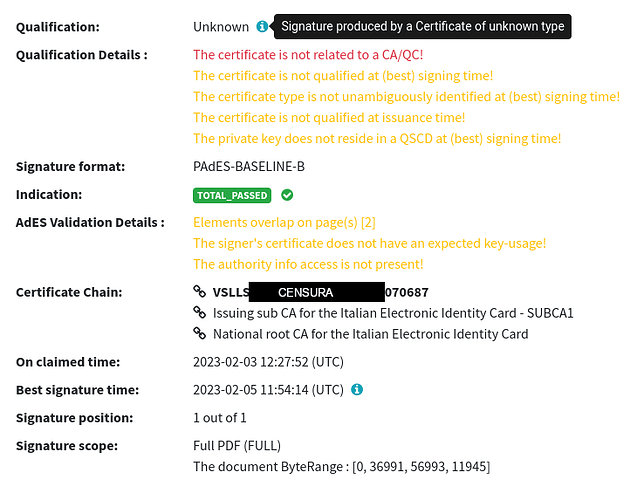

Al di là delle polemiche EU, credo di aver capito che la firma CIE non va perché l’emittente della carta non è tra gli emittenti fidati in Europa. Ho fatto una verifica su ec.europa.eu: non rileva la CA — la differenza tra Advanced e Qualified Electronic Signature (AES vs QES) . Questo è lo screenshot:

Che significa CA/QC? (Gli altri sono warnings.) Ho trovato una spiegazione che collega il termine a una Trust List. Nota bene: nella spiegazione il link porta al 18 marzo 2017 sulla wayback machine, come qui. Tuttavia, nella wayback machine ho trovato questo link:

https://ec.europa.eu/tools/lotl/eu-lotl.xml

Ora, sul mio certificato CIE, come nella certificate chain qui sopra, trovo scritto:

Issued by: C=IT,O=Ministero dell'Interno,OU=Direz. Centr. per i Servizi Demografici - CNSD,CN=Issuing sub CA for the Italian Electronic Identity Card - SUBCA1

Nella lista di certificati presenti sulla List Of Trusted Lists questo non c’è:

ale@pcale:~/tmp$ curl -s -O https://ec.europa.eu/tools/lotl/eu-lotl.xml

ale@pcale:~/tmp$ xml_grep --text_only X509Certificate eu-lotl.xml| (while read line; do printf -- '-----BEGIN CERTIFICATE-----\n%s\n-----END CERTIFICATE\n' "$line" >foo; certtool -i --infile foo| sed -rn 's/^.((Issuer|Subject):.*)/\1/p'; done)| grep Italian

Subject: EMAIL=it_tsl@agid.gov.it,CN=AgID,serialNumber=#0c1156415449542d3937373335303230353834,OU=Italian Trusted List Management Office,O=Agenzia per l'Italia Digitale,C=IT

Subject: EMAIL=it_tsl@agid.gov.it,CN=AgID,serialNumber=#0c1156415449542d3937373335303230353834,OU=Italian Trusted List Management Office,O=Agenzia per l'Italia Digitale,C=IT

Subject: EMAIL=it_tsl@agid.gov.it,CN=AgID,serialNumber=#0c1056415449542d39373733353032303538,OU=Italian Trusted List Management Office,O=Agenzia per l'Italia Digitale,C=IT

Subject: EMAIL=it_tsl@agid.gov.it,CN=AgID,serialNumber=#0c1156415449542d3937373335303230353834,OU=Italian Trusted List Management Office,O=Agenzia per l'Italia Digitale,C=IT