Salve,

Vi scrivo perchè ho esaurito le opzioni a mia disposizione.

È da settimane che provo ad accedere all’ambiente di test del WebService dell’Agenzia delle Dogane senza successo.

Leggendo sul forum dedicato al DAS Elettronico ho imparato nuovi concetti e usando la documentazione sul sito del servizio telematico doganale (sezione contatori)

Ho tentato di collegarmi al WebService delle Dogane.

Il primo scoglio incontrato fu quello rappresentato dall’errore contenuto nel wsdl, perché l’ultima sezione punta al localhost

<wsdl:service name="TaraturaStrumenti">

<wsdl:port name="TaraturaStrumenti" binding="tns:TaraturaStrumentiSoapBinding">

<soap:address location="https://localhost:9443/TaraturaStrumentiWeb/services/TaraturaStrumenti"/>

</wsdl:port>

</wsdl:service>

Al posto di

<wsdl:service name="TaraturaStrumenti">

<wsdl:port name="TaraturaStrumenti" binding="tns:TaraturaStrumentiSoapBinding">

<soap:address location="https://interoptest.agenziadoganemonopoli.gov.it/TaraturaStrumentiWeb/services/TaraturaStrumenti"/>

</wsdl:port>

</wsdl:service>

(al quale riesco a collegarmi grazie al certificato dell’azienda del cliente e riesco a farmi rispondere:

{accessPoint/wsdl}TaraturaStrumenti

Hello! This is an Axis2 Web Service !

)

Il secondo scoglio fu quello relativo al collegamento perennemente negato tramite SoapUI con relativo errore " 403 Forbidden - You don’t have permission to access this resource."

Alla fine scoprí che il certificato fu generato con DesktopDogane e non tramite il portale PUDM.

Una volta generato il certificato corretto, ho continuato in tutte le prove effettuate a ricevere errori interni da parte del WebService.

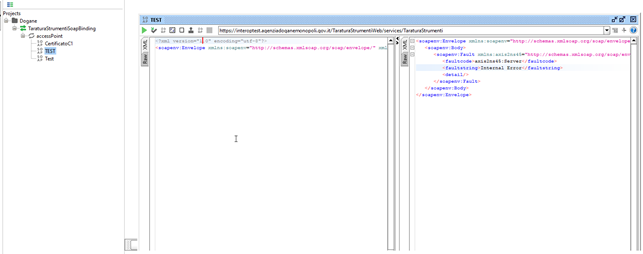

Questa é una videata tipo:

A sinistra, tutto in riga la richiesta firmata (tramite con lo strumento messo a disposizione da Chilkat).

A destra, la risposta:

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Body>

<soapenv:Fault xmlns:axis2ns41="http://schemas.xmlsoap.org/soap/envelope/">

<faultcode>axis2ns41:Server</faultcode>

<faultstring>Internal Error</faultstring>

<detail/>

</soapenv:Fault>

</soapenv:Body>

</soapenv:Envelope>

Il capo ha anche impersonato il cliente abilitando la propria firma digitale sul portale.

Abbiamo quindi firmato digitalmente utilizzando Dike Pro in XADES-Bes, tuttavia la firma generata risulta differente da quella postata sul Das da Matteo il 31 agosto.

Le due firme sono queste:

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#" Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504">

<ds:SignedInfo Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedinfo">

<ds:CanonicalizationMethod Algorithm="http://www.w3.org/TR/2001/REC-xml-c14n-20010315"/>

<ds:SignatureMethod Algorithm="http://www.w3.org/2001/04/xmldsig-more#rsa-sha256"/>

<ds:Reference URI="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-keyinfo">

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>LEIHrC6q7X8+SVTYS37xxjs1clpfEQqqNinb5ktAM/0=</ds:DigestValue>

</ds:Reference>

<ds:Reference Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-ref0" URI="">

<ds:Transforms>

<ds:Transform Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

</ds:Transforms>

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>fK98l7TxrEBJ2wzs2DYB4/OpgzZXbP937EhKYQ7k3Tg=</ds:DigestValue>

</ds:Reference>

<ds:Reference Type="http://uri.etsi.org/01903#SignedProperties" URI="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedprops">

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>w4J8bVdNmdl5OE4vCTm4v6XKjv7EZtucTeezkDTk8zI=</ds:DigestValue>

</ds:Reference>

</ds:SignedInfo>

<ds:SignatureValue Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-sigvalue">AAgh3s3M+mfSaO3u+LB3H3mGiBo70EnTsChaKYD6jzlvaF2f8tqZpi5WcJDJ+oa5IGSDZTQRa57ONH7pSYNPZWCNRCMMZEr56WDJbitg4Zoz76mSEnXanXrxLURDQDQGSJlhc96ZcqrVnxzq58cVmLSaPMNGQTKNM156vAZ/iIA=</ds:SignatureValue>

<ds:KeyInfo Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-keyinfo">

<ds:X509Data>

<ds:X509Certificate>MIIE5TCCAs2gAwIBAgIIdqJDNiA164gwDQYJKoZIhvcNAQELBQAwbDELMAkGA1UEBhMCSVQxLDAqBgNVBAoMI0FnZW56aWEgZGVsbGUgRG9nYW5lIGUgZGVpIE1vbm9wb2xpMS8wLQYDVQQDDCZDQSBBZ2VuemlhIGRlbGxlIERvZ2FuZSBlIGRlaSBNb25vcG9saTAeFw0yMDA3MDcwNzMyMDFaFw0yMzA3MDcwNzQxMDBaMGkxCzAJBgNVBAYTAklUMR0wGwYDVQQKDBRBZ2VuemlhIGRlbGxlIERvZ2FuZTEcMBoGA1UECwwTU2Vydml6aW8gVGVsZW1hdGljbzEdMBsGA1UEAwwUR0hCUExBOTBCMTZEMjA1Vi0wMDEwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAO2aJVO+8LVOAc+49HP53YudDmKkkvV06fouqPzvS49hb6fI9MhYOwN0QU/rL1rvM/W+jqZj8w2Nzvx4DNRlEoOHmxLqXTIhAGVyWPPEKiRHT30h0ln5j5MEbgYS1N0LfhwOPg7UInJIWfNTl7CYDK5Iav06VpIL2SDtTrt2J4FNAgMBAAGjggEQMIIBDDAfBgNVHSMEGDAWgBRzxLCNEFq74WjxF6PpEXx7/v5KTTCBuQYDVR0fBIGxMIGuMIGroIGooIGlhoGibGRhcDovL2NhZHMuZG9nYW5lLmZpbmFuemUuaXQvQ049Q0ElMjBBZ2VuemlhJTIwZGVsbGUlMjBEb2dhbmUlMjBlJTIwZGVpJTIwTW9ub3BvbGksTz1BZ2VuemlhJTIwZGVsbGUlMjBEb2dhbmUlMjBlJTIwZGVpJTIwTW9ub3BvbGksQz1JVD9jZXJ0aWZpY2F0ZVJldm9jYXRpb25MaXN0MB0GA1UdDgQWBBSIovjOhfoy3UAdoawU+pIp1yqOxDAOBgNVHQ8BAf8EBAMCBkAwDQYJKoZIhvcNAQELBQADggIBAAB9guAsnO5qzX2TRa+LWby2KYV7LneTxLXIAEhdbogr7ys8kaKgfyX55sGT6uDyllF7oJ/3SSHwZ9rX138U6jifbReTGllaO8NzAXzz5ZvPEb28aZBNb6n4jO7b/G9v/Ug2eKAbfgBymeViQkzoHQfwP3BU7pcjZOnCJX4nu/0tEelUSBCNMNDJ4yOuVWTkqwYoAH1LwKEEtJeIu6wf/EQO7Fgq+Nk70G9D5b16yUkSUm+z7ya7BNgZAV9cdTWuBOVX1FzemkyQGBH/cSr0ZJe1Oi/QLsWMmFz4XKg93xeYuu9XVM5obveKPObwQUjJ+yCH4zhlUTtL8K0NLYgkqurbnt70ymH9VZcoU9EGmKaMCVQi2OHTUc5K1qlhYLvcNpZl//YpE0EYO8yiaNycP2QDX7dwmhQ70ZnrTiG09XEXl+8woNCjMBjlR9SUuJykRDRXl56oIKFESAHnw134CZTk42sUt3RFiZFUNzWhhCaJ0/GDXc4DC4hrI+OTngP8dEyDR9PxHFrfSMJsdfjZ9gGeKIvBqnxwu/Qp5Qwp3GuJSSsYQxJ+YsaVCCvE1N2dWCMoBT5+rYgWLfXoVxcVRTUoH9hLtlUWWSKEfDCai0A/4M3/thb3Sk/RloK7FYGu5w+0LJNAbfXnggOqQnH89GnvV7xIvPRGKrxZ5fIthWol</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

<ds:Object>

<xades:QualifyingProperties xmlns:xades="http://uri.etsi.org/01903/v1.3.2#"

xmlns:xades141="http://uri.etsi.org/01903/v1.4.1#" Target="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504">

<xades:SignedProperties Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedprops">

<xades:SignedSignatureProperties>

<xades:SigningTime>2020-10-20T13:31:08Z</xades:SigningTime>

<xades:SigningCertificate>

<xades:Cert>

<xades:CertDigest>

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>527shCt883krG3S7D7fF+5fR4gWjghKeHYASUk3Hmks=</ds:DigestValue>

</xades:CertDigest>

<xades:IssuerSerial>

<ds:X509IssuerName>CN=CA Agenzia delle Dogane e dei Monopoli, O=Agenzia delle Dogane e dei Monopoli, C=IT</ds:X509IssuerName>

<ds:X509SerialNumber>8548468942450322312</ds:X509SerialNumber>

</xades:IssuerSerial>

</xades:Cert>

</xades:SigningCertificate>

</xades:SignedSignatureProperties>

</xades:SignedProperties>

</xades:QualifyingProperties>

</ds:Object>

</ds:Signature>

Dike indenta, mentre ChilKat comprime (come da configurazione)

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#" Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504">

<ds:SignedInfo Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedinfo">

<ds:CanonicalizationMethod Algorithm="http://www.w3.org/TR/2001/REC-xml-c14n-20010315"/>

<ds:SignatureMethod Algorithm="http://www.w3.org/2001/04/xmldsig-more#rsa-sha256"/>

<ds:Reference URI="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-keyinfo">

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>1u7Z3ep7e/dVuCeWtpPudJmc5pt8QvcyQRqvBbKdxZ0=</ds:DigestValue>

</ds:Reference>

<ds:Reference Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-ref0" URI="">

<ds:Transforms>

<ds:Transform Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

</ds:Transforms>

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>MAjZg/htspl6igpJ3mu05qbEwEX4OTlPwP3/Nh26KOc=</ds:DigestValue>

</ds:Reference>

<ds:Reference Type="http://uri.etsi.org/01903#SignedProperties" URI="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedprops">

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>MIjGHb8PAhWqrTIzPPoZdilFYLel7pX7C1MdIAcbmHA=</ds:DigestValue>

</ds:Reference>

</ds:SignedInfo>

<ds:SignatureValue Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-sigvalue">(Signature Value)</ds:SignatureValue>

<ds:KeyInfo Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-keyinfo">

<ds:X509Data>

<ds:X509Certificate>(Certificate)</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

<ds:Object>

<xades:QualifyingProperties xmlns:xades="http://uri.etsi.org/01903/v1.3.2#"

xmlns:xades141="http://uri.etsi.org/01903/v1.4.1#" Target="#xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504">

<xades:SignedProperties Id="xmldsig-6f4b994a-7191-4bb1-ab3c-17549515b504-signedprops">

<xades:SignedSignatureProperties>

<xades:SigningTime>2020-08-31T12:29:38Z</xades:SigningTime>

<xades:SigningCertificate>

<xades:Cert>

<xades:CertDigest>

<ds:DigestMethod Algorithm="http://www.w3.org/2001/04/xmlenc#sha256"/>

<ds:DigestValue>adQy98MLeN26i7C41WgFaAKb8YY/yJximVGdk6mUkPQ=</ds:DigestValue>

</xades:CertDigest>

<xades:IssuerSerial>

<ds:X509IssuerName>CN=InfoCert Servizi di Certificazione 2, SERIALNUMBER=(Serial Number), OU=Ente Certificatore, O=INFOCERT SPA, C=IT</ds:X509IssuerName>

<ds:X509SerialNumber>(Serial Number)</ds:X509SerialNumber>

</xades:IssuerSerial>

</xades:Cert>

</xades:SigningCertificate>

</xades:SignedSignatureProperties>

</xades:SignedProperties>

</xades:QualifyingProperties>

</ds:Object>

</ds:Signature>

In ogni caso la risposta è sempre la medesima.

Queste sono le richieste che ho fatto al WebService:

- Test

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:xsd="http://xsd.taraturastrumenti.domest.dogane.finanze.it">

<soapenv:Header/>

<soapenv:Body>

<xsd:dispatcherRequest>

<messaggio>

<serviceID>TEST</serviceID>

</messaggio>

</xsd:dispatcherRequest>

</soapenv:Body>

<!—<ds:Signature>… --!>

</soapenv:Envelope>

- Contatori C1

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:xsd="http://xsd.taraturastrumenti.domest.dogane.finanze.it">

<soapenv:Header/>

<soapenv:Body>

<xsd:dispatcherRequest>

<messaggio>

<serviceID>CONTATORE</serviceID>

<xmlList>

<XmlDTO>

<xml>PD94bWwgdmVyc2lvbj0iMS4wIiBlbmNvZGluZz0idXRmLTgiPz48Q2VydGlmaWNhdG9DMT48U2Vydml6aW8+PHRpcG9NZXNzYWdnaW8+QTE8L3RpcG9NZXNzYWdnaW8+PC9TZXJ2aXppbz48TGFib3JhdG9yaW8+PGNmUGl2YUxhYm9yYXRvcmlvPnN0cjEyMzQwMDAwPC9jZlBpdmFMYWJvcmF0b3Jpbz48aWRMYWJvcmF0b3Jpbz4xMjM8L2lkTGFib3JhdG9yaW8+PC9MYWJvcmF0b3Jpbz48VmVyaWZpY2E+PG51bVZlcmlmaWNhPnN0cjEyMzQ8L251bVZlcmlmaWNhPjxkYXRhVmVyaWZpY2E+MjAxMi0xMi0xMzwvZGF0YVZlcmlmaWNhPjwvVmVyaWZpY2E+PFJpY2hpZWRlbnRlPjxjb2RpY2VBY2Npc2E+c3RyMTIzNDwvY29kaWNlQWNjaXNhPjxjZlBpdmFSaWNoaWVkZW50ZT5zdHIxMjM0PC9jZlBpdmFSaWNoaWVkZW50ZT48aW5kaXJpenpvPnN0cjEyMzQ8L2luZGlyaXp6bz48Y2l2aWNvPnN0cjEyMzQ8L2Npdmljbz48cHJvdmluY2lhPnN0cjEyMzQ8L3Byb3ZpbmNpYT48Y29tdW5lPnN0cjEyMzQ8L2NvbXVuZT48Y2FwPnN0cjEyMzQ8L2NhcD48L1JpY2hpZWRlbnRlPjxDYW1waW9uZT48bWFyY2FDb250Q2FtcGlvbmU+c3RyMTIzNDwvbWFyY2FDb250Q2FtcGlvbmU+PG1vZGVsbG9Db250Q2FtcGlvbmU+c3RyMTIzNDwvbW9kZWxsb0NvbnRDYW1waW9uZT48bnVtU2VyaWVDb250Q2FtcGlvbmU+c3RyMTIzNDwvbnVtU2VyaWVDb250Q2FtcGlvbmU+PG51bUNlcnRpZmljYXRvPnN0cjEyMzQ8L251bUNlcnRpZmljYXRvPjxlbWVzc29EYT5zdHIxMjM0PC9lbWVzc29EYT48L0NhbXBpb25lPjxDb250YXRvcmU+PG1hdHJpY29sYT5zdHIxMjM0PC9tYXRyaWNvbGE+PG1hcmNhPnN0cjEyMzQ8L21hcmNhPjxtb2RlbGxvPnN0cjEyMzQ8L21vZGVsbG8+PG1pZD5zdHIxMjM0PC9taWQ+PGNvc3RJbnRlZ3JDb250YXRvcmU+c3RyMTIzNDwvY29zdEludGVnckNvbnRhdG9yZT48Y2xhc3NlQXR0aXZhPnN0cjEyPC9jbGFzc2VBdHRpdmE+PHRpcG9JbnNlcnppb25lPnN0cjEyMzQ8L3RpcG9JbnNlcnppb25lPjx1bUZyZXF1ZW56YT5IejwvdW1GcmVxdWVuemE+PGZyZXF1ZW56YT5zdHIxMjM0PC9mcmVxdWVuemE+PHVtVGVuc2lvbmU+VjwvdW1UZW5zaW9uZT48dGVuc2lvbmU+c3RyMTIzNDwvdGVuc2lvbmU+PHVtQ29ycmVudGU+QTwvdW1Db3JyZW50ZT48Y29ycmVudGU+c3RyMTIzNDwvY29ycmVudGU+PGtDb250YXRvcmU+MTIzNDU8L2tDb250YXRvcmU+PGtDb250YXRvcmVEZW5vbWluYXRvcmU+Pz8/PC9rQ29udGF0b3JlRGVub21pbmF0b3JlPjxpbnRlcmlJbnRlZ3JhdG9yZT4xMjM0NTwvaW50ZXJpSW50ZWdyYXRvcmU+PGRlY2ltYWxpSW50ZWdyYXRvcmU+MTIzPC9kZWNpbWFsaUludGVncmF0b3JlPjx1bml0YU1pc3VyYUludGVncmF0b3JlPnN0cjEyMzQ8L3VuaXRhTWlzdXJhSW50ZWdyYXRvcmU+PC9Db250YXRvcmU+PFRhcmF0dXJhPjx0ZW5zaW9uZU1pc3VyYT5zdHIxMjM0PC90ZW5zaW9uZU1pc3VyYT48dW1UZW1wZXJhdHVyYT5zdHIxMjM0PC91bVRlbXBlcmF0dXJhPjx0ZW1wZXJhdHVyYT4/Pz88L3RlbXBlcmF0dXJhPjx1bVVtaWRpdGE+c3RyMTIzNDwvdW1VbWlkaXRhPjx1bWlkaXRhPj8/PzwvdW1pZGl0YT48VG90YWxpenphdG9yZT48dGlwb1JlZ2lzdHJvPnN0cjEyMzQ8L3RpcG9SZWdpc3Rybz48bGV0dHVyYUZpbmFsZT5zdHIxMjM0PC9sZXR0dXJhRmluYWxlPjwvVG90YWxpenphdG9yZT48VG90YWxpenphdG9yZUZhc2NlPjx0aXBvUmVnaXN0cm8+c3RyMTIzNDwvdGlwb1JlZ2lzdHJvPjxsZXR0dXJhRmluYWxlPnN0cjEyMzQ8L2xldHR1cmFGaW5hbGU+PC9Ub3RhbGl6emF0b3JlRmFzY2U+PC9UYXJhdHVyYT48RXJyb3JlPjxwdW50aURpTWlzdXJhPjEyMzwvcHVudGlEaU1pc3VyYT48ZmFzZT5SU1Q8L2Zhc2U+PGNvcnJlbnRlPnN0cjEyMzQ8L2NvcnJlbnRlPjxpbG5QZXJjPj8/PzwvaWxuUGVyYz48ZmRwVGlwbz5zdHIxMjM0PC9mZHBUaXBvPjxmZHBWYWxvcmU+MTIzLjQ1PC9mZHBWYWxvcmU+PGVycm9yZU1pc3VyYXRvQXBvcz4/Pz88L2Vycm9yZU1pc3VyYXRvQXBvcz48ZXJyb3JlTWlzdXJhdG9BbmVnPj8/PzwvZXJyb3JlTWlzdXJhdG9BbmVnPjxlcnJvcmVMaW1pdGU+Pz8/PC9lcnJvcmVMaW1pdGU+PGlkTm90YT5zdHIxMjwvaWROb3RhPjwvRXJyb3JlPjxTdWdnZWxsaT48blN1Z2dlbGxpPj8/PzwvblN1Z2dlbGxpPjxvcGVyYXppb25lPnN0cjEyMzQ8L29wZXJhemlvbmU+PG5Qb3NpemlvbmVEZXNjcml6aW9uZT5zdHIxMjM0PC9uUG9zaXppb25lRGVzY3JpemlvbmU+PC9TdWdnZWxsaT48UHJvdmVGaW5hbGk+PGNvbnRyb2xsb051bWVyYXRvcmU+c3RyMTIzNDwvY29udHJvbGxvTnVtZXJhdG9yZT48cHJvdmFBdnZpYW1lbnRvPnN0cjEyMzQ8L3Byb3ZhQXZ2aWFtZW50bz48cHJvdmFNYXJjaWFBdnVvdG8+c3RyMTIzNDwvcHJvdmFNYXJjaWFBdnVvdG8+PC9Qcm92ZUZpbmFsaT48Tm90ZT48bk5vdGE+c3RyMTI8L25Ob3RhPjx0ZXN0b05vdGE+c3RyMTIzNDwvdGVzdG9Ob3RhPjwvTm90ZT48RmlybWE+PHJlc3BvbnNhYmlsZUNlbnRybz5zdHIxMjM0MDAwMDAwMDAwPC9yZXNwb25zYWJpbGVDZW50cm8+PC9GaXJtYT48L0NlcnRpZmljYXRvQzE+</xml>

</XmlDTO>

</xmlList>

</messaggio>

</xsd:dispatcherRequest>

</soapenv:Body>

Ottengo sempre la stessa risposta.

SoapUI al Validate(Alt+V) si lamenta dell’elemento signature:

line10: Element not allowed: Signature@http://www.w3.org/2000/09/xmldsig# in element Envelope@http://schemas.xmlsoap.org/soap/envelope/

Se provassi a rimuovere per intero la firma digitale otterrei:

- lo stesso identico messaggio di risposta da parte del WebService

- la Validate che si lamenta della mancanza di alcuni campi che secondo la documentazione dovrebbero essere opzionali nel serviceId=TEST

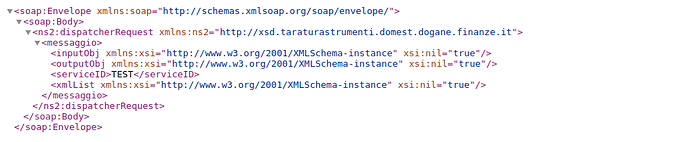

Questo é ció che genera SoapUI alla creazione di una nuova richiesta:

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:xsd="http://xsd.taraturastrumenti.domest.dogane.finanze.it">

<soapenv:Header/>

<soapenv:Body>

<xsd:dispatcherRequest>

<messaggio>

<inputObj>?</inputObj>

<outputObj>?</outputObj>

<serviceID>?</serviceID>

<xmlList>

<!--Zero or more repetitions:-->

<XmlDTO>

<xml>cid:1600967952886</xml>

</XmlDTO>

</xmlList>

</messaggio>

</xsd:dispatcherRequest>

</soapenv:Body>

</soapenv:Envelope>

Voi avreste qualche idea o consiglio?

Vi ringrazio molto.