Oggi 15 Gennaio 2019 l’Autorità Nazionale Anticorruzione (ANAC) ha pubblicato l’edizione di GlobaLeaks da loro chiamata OpenWhistleblowing, realizzata a partire dalla edizione Software GlobaLeaks del 2016 versione 2.60.144.

In quanto sviluppatori del software GlobaLeaks, come Centro Hermes, abbiamo effettuato immediatamente una analisi del software pubblicato e rendiamo quì pubblicamente disponibile la nostra Valutazione tecnica dell’edizione GlobaLeaks messa in riuso con nome OpenWhistleblowing da ANAC.

Riteniamo che le modifiche minori di tipo funzionale apportate alla edizione OpenWhistleblowing 1.0.1 di ANAC vadano re-integrate nella più moderna, performante e manutenuta edizione ufficiale di GlobaLeaks 3.6. Difatti la diffusione di una edizione di software basata su componenti tecnologiche non più manutenute comporterebbe un certo aggravio di costi di installazione e manutenzione per la PA, nonché potenziali rischi di cybersecurity.

Ulteriormente, in considerazione delle diverse PA che effettuano progetti di riuso su base GlobaLeaks, pubblichiamo la guida sulle Regole di Riuso per Software di Whistleblowing Anticorruzione GlobaLeaks dove sono indicate le diverse esigenze di compliance nell’operare su GlobaLeaks, in quanto software opensource di terze parti. Non è stata ancora effettuata una analisi di compliance dell’edizione software in riuso da parte di ANAC.

Di seguito condividiamo il risultato sintetico della valutazione tecnica al 15/01/2019

Risultato sintetico della valutazione tecnica

ANAC ha rilasciato in data 15/01/2019 l’edizione GlobaLeaks dal nome OpenWhistleblowing sul repository Github https://github.com/anticorruzione/openwhistleblowing .

Tale edizione è basata sul software GlobaLeaks versione 2.60.144, rilasciato il 14 Marzo 2016.

Lo sviluppo software effettuato dal fornitore di ANAC è basato sull’edizione 2.x, obsoleta, invece che sulla attuale 3.x; in questo modo il software rilasciato da ANAC non gode dei benefici e miglioramenti apportati dalle centinaia di correzioni e nuove funzionalità che trovano spazio nell’edizione 3.x, richiedendo quindi ulteriori adeguamenti con i connessi costi.

L’edizione correntemente manutenuta e diffusa del software GlobaLeaks, è giunta alla edizione 3.6.

GlobaLeaks 3.6 rispetto alla edizione ANAC ha avuto significativi miglioramenti conseguiti in oltre 5 anni uomo di sviluppo software, tecnicamente realizzati attraverso 7357 commit, 911 file cambiati di cui 263.257 righe aggiunte e 33.946 righe rimosse e oltre 202 versioni intermedie rilasciate in cui sono state introdotte oltre 630 funzionalità tra minori, maggiori, e correzioni di irrobustimento.

Tali significativi miglioramenti non sono disponibili nella edizione GlobaLeaks rilasciata da ANAC, in quanto non re-integrata all’interno del supporto software della edizione 3.x .

L’edizione GlobaLeaks rilasciata da ANAC con il nome OpenWhistleblowing presenta le seguenti caratteristiche, dal punto di vista della valutazione tecnica:

- si basa su una edizione di GlobaLeaks piuttosto vecchia (2.60.144 del 14/03/2016) senza recepire alcuno dei suoi aggiornamenti evolutivi o correttivi;

- impiega alcune componenti tecnologiche core obsolete, non più mantenute e abbandonate dagli sviluppatori originali, e ciò introduce rischi di sicurezza oltre ad aumentare significativamente i costi di manutenzione;

- aumenta la complessità e costo di installazione e manutenzione introducendo software terzi come dipendenze funzionali (postgresql, tor2web, apache) andando nella direzione opposta agli obiettivi di design del progetto GlobaLeaks (autocontenimento e semplificazione per installazione, manutenzione e gestione);

- introduce funzionalità, quali ad esempio la rimozione dei metadati, che vanno a ledere l’integrità dei dati apportati come evidenze documentali dai segnalanti, rendendoli di difficile impiego in giudizio;

- manca della completa pubblicazione dei codici sorgenti;

- manca della pubblicazione della documentazione in formato editabile;

- manca della pubblicazione di tutti gli applicativi software menzionati nel manuale installatore;

- non è stato effettuato un riuso software secondo quanto determinato da AgID, in particolare orientato alla collaborazione e integrazione delle modifiche nel software opensource di terze parti;

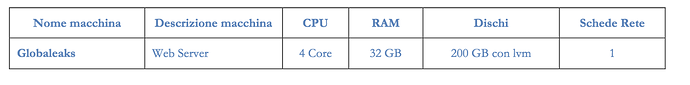

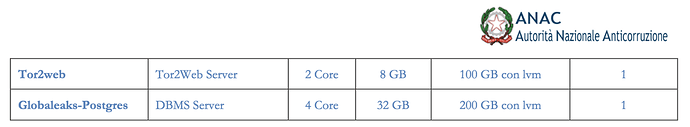

- aumenta i costi di approvvigionamento hardware, con requisiti esagerati (3 server per 72GB di RAM, 10 CPU core e 600GB di dischi) di un ordine di grandezza superiori rispetto all’edizione software GlobaLeaks 3.6 (1 server con 2GB di RAM, 20GB di disco e 2 core);

- aumenta i costi di approvvigionamento software, richiede l’uso di sistemi operativi commerciali, Redhat Enterprise Linux Server 7.x, con almeno 3 licenze server per circa 1.000 euro di costi di licenze software;

- aumenta la superficie di vulnerabilità applicativa, richiede di disabilitare le funzionalità di sicurezza informatica native del sistema operativo (SELinux Sandboxing).

Per approfondimenti, domande, dubbi, elaborazioni e ragionamenti sul tema si può usare tanto il forum quanto condividere la chat pubblica GlobaLeaks nel canale #globaleaks-support-it.

–

Ing. Giovanni Pellerano - CTO

HERMES - Centro Hermes per la Trasparenza ed i Diritti Umani Digitali